우분투 환경

필요한 AVD 환경

안드로이드 4.4 x86 OS

Nexus 5(4.95 1080x1920 xxhdpi)

과정

1. 안드로이드 스튜디오 파일 다운로드

https://developer.android.com/studio

Download Android Studio and SDK tools | Android Developers

Download the official Android IDE and developer tools to build apps for Android phones, tablets, wearables, TVs, and more.

developer.android.com

2. sudo apt-get install libz1 libncurses5 libbz2-1.0:amd64 libstdc++6 libbz2-1.0

libbz2-1.0:????

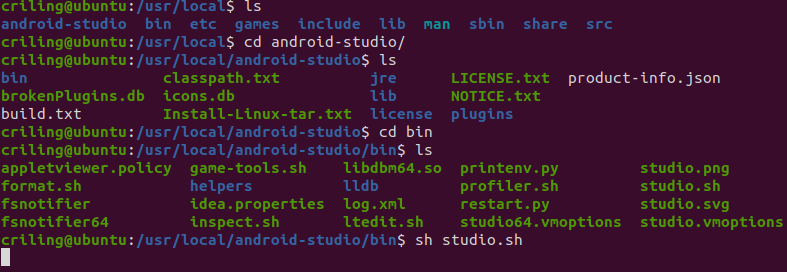

3. sudo tar -zxvf android-studio-2021.1.1.22-linux.tar.gz -C /usr/local

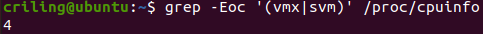

4. grep -Eoc '(vmx|svm)' /proc/cpuinfo의 출력 결과가 아래 사진과 같이 0이 아닌 값이 나와야 합니다.

나중에 발생할 수 있는 "Your CPU does not support required features (VT-x or SVM)" 오류 때문

출력 결과가 0이 아니라면 가상머신 세팅을 변경해줍니다.

Edit virtual machine settings -> Processors -> Virtual Intel VT-x/EPT or AMD-V/RVI 체크

5. sh /usr/local/android-studio/bin/studio.sh

6. Android studio setup

참고

https://m.blog.naver.com/PostView.naver?isHttpsRedirect=true&blogId=lghlove0509&logNo=220949464753

[리눅스] 우분투에 안드로이드 스튜디오 설치하기

리눅스, 우분투, 우분투 안드로이드 스튜디오, 우분투 이클립스, 리눅스 안드로이드 스튜디오, 안드로이드 ...

blog.naver.com

https://koharinn.tistory.com/479

How to Enable Ubuntu Virtualization( VT-x/EPT or AMD-V/RVI) in VMware

사용하는 프로세서의 가상화(virtualization) 지원 여부 확인 grep -Eoc '(vmx|svm)' /proc/cpuinfo 0 이외의 숫자가 출력되는 경우, 현재 가상화 기능이 활성화되어있다는 의미이다. 0 값이 출력되는 경우, virtu

koharinn.tistory.com

'Security > AI' 카테고리의 다른 글

| 머신러닝을 활용한 악성코드 분석 - 악성코드 분석(동적 방법 - 행위 분석 - 2) (0) | 2022.03.21 |

|---|---|

| 머신러닝을 활용한 악성코드 분석 - 악성코드 분석(동적 방법 - 행위 분석) (0) | 2022.02.23 |

| 머신러닝을 활용한 악성코드 분석 - 악성코드 분석(정적 방법 - 정적 분석) (0) | 2022.02.08 |

| 머신러닝을 활용한 악성코드 분석 - 악성코드 분석(정적 방법 - 구조 분석) (0) | 2022.01.27 |

| 머신러닝을 활용한 악성코드 분석 - 일반적인 악성코드 공격의 흐름 (0) | 2022.01.24 |